SPFとは?SPFの意味やDKIM・DMARCとの違いを分かりやすく解説

今回は、メール配信設定において重要な項目の一つである送信ドメイン認証技術 「SPF」について解説します。本コラムで「SPF」について正しく学び、メール配信のセキュリティ対策をしておきましょう。

目次[非表示]

- 1.SPF (Sender Policy Framework)とは?

- 1.1.SPFが注目される背景

- 1.2.SPFの仕組み

- 1.3.SPFレコードを設定しないと「なりすましメール」扱いに

- 1.4.SPF認証の流れ

- 2.DKIMとは?

- 2.1.DKIM認証の流れ

- 2.2.SPFとDKIMの違い

- 3.DMARCとは?

- 4.SPFを利用する際の注意点

- 4.1.全社で一斉に導入する

- 4.2.社内ネットワークを使用する

- 5.アララ メッセージで迷惑メール対策

- 6.まとめ

SPF (Sender Policy Framework)とは?

SPFとは「Sender Policy Framework」の略で、メールの送信元が正当か(なりすましではないか)確認するための仕組みのことを指します。送信元のシステムが認知しているIPアドレスから送信されたメールかどうかを認証する、送信ドメイン認証技術の一つです。

SPFが注目される背景

メールはビジネスにおいて欠かせないコミュニケーション手段ですが、その一方で「なりすましメール」や「フィッシング詐欺」の温床にもなっています。送信元アドレスが偽装されたメールは、一見すると正規の送信者から届いたように見えるため、受信者が誤って開封やリンクのクリックをしてしまうリスクがあります。

こうした被害を防ぐために広く普及しているのが、送信ドメイン認証技術の一つであるSPFです。SPFは送信元が正規のメールサーバであるかを検証し、不正なメールを見抜く重要な役割を果たしています。

SPFの仕組み

メール送信側は、あらかじめメール送信前に「SPFレコード」と呼ばれる送信側メールサーバーのIPアドレスのリストをDNSに登録しておいた上で、メールを送信します。メール受信側は、メール受信時に送信側メールサーバーのIPアドレスと、送信側DNSのSPFレコードの内容を付き合わせ、リストに掲載されているIPアドレスからのメール送信であることを確認します。

送信側の動き

送信側は、メールを送る前にあらかじめ自社で使用するすべてのメールサーバのIPアドレスを自社のDNSサーバにSPFレコードとして登録し、「このIPアドレスから送信されるメールは正規のものです」と宣言します。このSPFレコードが準備された状態でメールを送信します。

受信側の動き

受信側のメールサーバは、メール受信時に送信側ドメインのSPFレコードをDNSサーバに問い合わせます。送信側IPアドレスがSPFレコード内に掲載されていれば、そのメールを正規のものとして処理します。掲載されていない場合は「送信ドメインの詐称」と判断し、受信拒否や迷惑メールフォルダへの振り分けなどの対応がおこなわれます。

SPFレコードを設定しないと「なりすましメール」扱いに

近年、大きな問題となっている迷惑メールの一種に「なりすましメール」があります。これは、第三者が有名企業や公的機関を装って送信するメールのことで、送信元の差出人名やメールアドレスを偽装し、受信者に開封させることでランサムウェア感染やフィッシング詐欺などをおこなうことを目的としています。「なりすましメール」は、送信サーバそのものを乗っ取っているわけではなく、差出人情報だけを詐称している場合がほとんどです。そのため、受信側のメールサーバは受信時に送信サーバのIPアドレスを確認し、正規の送信元かどうかを判断します。

しかし、送信元のDNSサーバにSPFレコードが設定されていない場合、受信側は送信元IPアドレスの正当性を確認できません。その結果、「なりすましメール」の可能性があるとみなされ、迷惑メールとして扱われる恐れがあります。逆に、受信したメールの送信元IPアドレスがSPFレコードに登録された情報と一致すれば、正規のメールとして認識されます。

メールを送信する際には、SPFが確実に設定されているかを確認するようにしましょう。

SPF認証の流れ

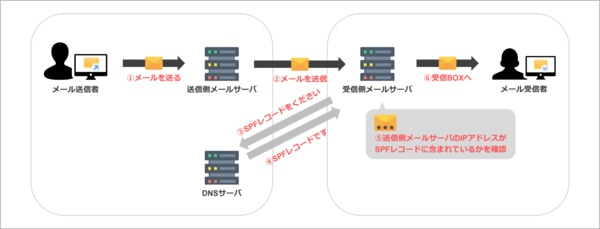

SPFの認証は、送信側・受信側・DNSサーバが連携しておこなわれます。おおまかな手順は次のとおりです。

- 送信側で、送信に使用するメールサーバのIPアドレスを洗い出し、送信ドメインのDNSにSPFレコードとして登録する。

- 送信側が、SPF対応ドメイン(例:example.com)を差出人としてメールを送信する。

- 受信側メールサーバがメールを受信し、メールヘッダーに記載された送信ドメインをチェックする。

- 受信側メールサーバが、その送信ドメインのDNSサーバに問い合わせ、SPFレコード(許可された送信元IPアドレスの一覧)を取得する。

- 受信側メールサーバが、実際に接続してきた送信元サーバのIPアドレスと、SPFレコードに記載されたIPアドレスを照合する。

- IPアドレスが一致すれば「SPF認証OK(Pass)」、一致しなければ「なりすましの可能性あり」と判断し、受信拒否や迷惑メールへの振り分けなどの処理をおこなう。

DKIMとは?

DKIM(Domain Keys Identified Mail、ディーキム)とは、メールに電子署名(DKIM-Signature)を付与することで「本当にそのドメインから送られたメールか」「途中で改ざんされていないか」を確認するための送信ドメイン認証技術です。

送信側は、ドメインに対応する公開鍵・秘密鍵を用意し、秘密鍵でメールに署名します。受信側はDNSサーバから公開鍵を取得して署名を検証することで、送信元ドメインの正当性とメール内容の整合性をチェックします。

DKIM認証の流れ

DKIMによる認証は、主に次のような流れでおこなわれます。

- 送信側は、自社ドメインに対応する公開鍵をDNSサーバに登録し、秘密鍵を安全に保管する。

- メール送信時に、本文やヘッダー情報をもとにハッシュ値を計算し、秘密鍵を安全に保管する。

- 受信側メールサーバが、DKIM署名付きのメールを受信する。

- 受信側メールサーバが、署名に記載された情報をもとに、送信ドメインのDNSサーバから公開鍵を取得する。

- 受信側メールサーバが、公開鍵を使って署名を検証し、送信時のハッシュ値を復元する。

- 復元したハッシュ値と、現在のメール本文・ヘッダーから計算したハッシュ値を比較し、一致すれば「改ざんなし・正当な送信元」と認証。不一致で認証されなかった場合、「改ざんまたはなりすましの疑いあり」と判断し、受信側で迷惑メールと判断されたり、DMARCポリシーに沿って受信拒否などの扱いをする。

SPFとDKIMの違い

SPFとDKIMはどちらもメールの送信ドメイン認証に関わる技術ですが、チェックしているポイントが異なります。

- SPF:送信サーバのIPアドレスが、そのドメインのDNS(SPFレコード)で許可されたサーバかどうかを認証する仕組み

- DKIM:メールに付与された電子署名を検証し、そのドメインから本当に送信されたメールか、途中で内容が改ざんされていないかを認証する仕組み

SPFは「送信経路」、DKIMは「メールの中身」にフォーカスしている、という違いがあります。両方を併用することで、より高いセキュリティと認証精度を実現できます。

DMARCとは?

DMARC(Domain-based Message Authentication, Reporting, and Conformance、ディーマーク)とは、SPFやDKIMの両方を使って、「認証に失敗したメールをどのように扱ってほしいか」というポリシー(方針)を送信ドメイン側から受信側に伝えるための仕組みです。

送信ドメインの管理者は、DNSにDMARCレコードを設定することで、

- 認証に失敗したメールをそのまま受信させるのか

- 迷惑メールとして隔離してほしいのか

- 完全に拒否してほしいのか

といったポリシーを

受信側に宣言できます。あわせて、認証結果やなりすましの状況に関するレポートを受け取ることもでき、自社ドメインの悪用状況を把握しやすくなるのが特徴です。

SPFやDKIMの認証に失敗した場合、DMARCが定める方針

DMARCでは、SPFやDKIMの認証に失敗したメールに対して、主に次の3つの方針を指定できます。

- none(何もしない・監視)認証に失敗しても特別な処理はおこなわず行わず、通常どおり受信します。まずはなりすましの状況を把握したい導入初期などに使われます。

- quarantine(隔離する)認証に失敗したメールを、迷惑メールフォルダなどに隔離するよう受信側に要求します。ユーザーの受信トレイに直接届くリスクを減らす代表的な設定です。

- reject(拒否する)認証に失敗したメールの受信を完全に拒否するよう、受信側に要求します。なりすましメールを極力ブロックしたい場合に選ばれる、最も強力な設定です。

DMARCでは、このようなポリシーとレポート機能を組み合わせることで、SPFやDKIMだけではカバーしきれない運用面のセキュリティ強化を実現できる技術です。

SPFを利用する際の注意点

SPFを運用する際には、以下の2点に注意するようにしましょう。

全社で一斉に導入する

SPFは送信ドメインごとに設定が必要です。部署やシステム単位でバラバラに導入すると、一部のメールだけ認証に失敗し、顧客や取引先に届かない恐れがあります。導入時は、全社的に送信経路を洗い出し、関係部署と連携して統一的に設定することが重要です。

社内ネットワークを使用する

SPFレコードに登録されていないSMTPサーバーを使用してメールを送信すると、SPF認証が失敗します。可能な限り社内ネットワークやVPN経由で、外部環境から送信する場合も必ずSPFレコードに登録済みのメールサーバ経由でメールを送出する運用が望まれます。

アララ メッセージで迷惑メール対策

当社が提供する「アララ メッセージ」は、大量・高速配信や高い到達率の確保をサポートするだけでなく、SPFをはじめ、DKIMやS/MIMEなどの迷惑メール対策機能を備えたメール配信システムです。配信メールが迷惑メール扱いされてしまいお困りの方はもちろん、これからメール配信を始める方にも最適なサービスです。

■その他セキュリティ対策記事

・DKIMとは?迷惑メール対策に

・STARTTLSとは?メールを暗号化する仕組みをご紹介

・S/MIMEとは?電子メールのセキュリティ対策!

まとめ

SPFは、なりすましメール防止の第一歩であり、顧客やブランドを守るために欠かせない技術です。正しく設定することで、セキュリティ強化だけでなく、メールの到達率向上にもつながります。SPFをはじめとする迷惑メール対策を網羅したメール配信システムをお探しの企業様は、ぜひ 「アララ メッセージ」の導入をご検討ください。