【2025年版】DKIMとは?仕組みと役割を徹底解説!

近年、迷惑メールやなりすましメールは増え続けており、その被害額は個人や企業、政府機関なども含めるとも膨大なものになっています。

今回は、このような迷惑メールやなりすましに有効な「DKIM」について解説します。「DKIM」は、SPFと同じ送信ドメイン認証技術の一つで、スパムやフィッシングなどの不正なメール送信を防ぐために広く採用されています。

目次[非表示]

- 1.迷惑メール・なりすましメールの現状と対策

- 1.1.DKIMが必要とされる背景と課題

- 2.DKIM(DomainKeys Identified Mail)とは?

- 3.DKIMレコードとは?メールの電子署名を検証する公開鍵情報

- 4.DKIMレコードの設定手順と確認方法

- 5.送信ドメイン認証とは?

- 5.1.DKIMの電子署名の仕組み

- 5.2.DKIMの署名方法

- 6.DKIMとSPF、DMARCとの違いは?

- 7.DKIMを利用するメリット

- 7.1.送信者のメリット

- 7.2.受信者のメリット

- 7.3.DKIM導入後の運用管理とトラブルシューティング

- 7.4.DKIMの成功ポイント

- 8.DKIMで注意すべきポイントと設定時の確認事項

- 8.1.メール受信側の検証結果の確認

- 8.2.鍵のローテーション

- 9.DKIMでメールの正当性を評価しよう

迷惑メール・なりすましメールの現状と対策

冒頭でも記載した通り、迷惑メールやなりすましメールは、現代の電子メールにおける深刻な問題の一つです。その配信数は年々増加しており、攻撃手法も巧妙化しています。 迷惑メールは無差別に大量配信されることが多く、受信者にとって不要な広告や不快な情報が送られるだけでなく、偽装リンクをクリックすることでウイルスやマルウェアに感染するリスクもあります。

さらに深刻なのが、正規の企業や組織を装って送られる「なりすましメール」です。送信元のメールアドレスやドメインが巧妙に偽装されているため、受信者が正規メールと誤認しやすく、個人情報の不正取得やウイルス感染の被害につながっています。こうしたメールの被害は、個人だけでなく企業や官公庁にも及んでおり、経済的損失も非常に大きなものとなっています。

このようなリスクに対して有効な手段の一つが「DKIM」の導入です。送信元の正当性やメールの改ざん有無を検証できるため、なりすましや不正改ざんを防ぐとともに、正規メールの到達率向上にもつながります。

DKIMが必要とされる背景と課題

近年、フィッシング詐欺やマルウェアの拡散など、メールを悪用したサイバー攻撃が増加しており、DKIMをはじめとする送信ドメイン認証技術の重要性がますます高まっています。フィッシング対策協議会の報告によると、2025年5月のフィッシング報告件数は229,536 件に達し、増加傾向にあります。これらのフィッシングメールの多くは、実在する企業やサービスを装って受信者を騙し、個人情報や認証情報の入力を誘導する手口です。

特に、正規のメールアドレスを偽装した「なりすまし」メールが多数を占めており、DKIMなどの送信ドメイン認証技術の導入が不十分なドメインが悪用されるケースが多いとされています。

参照:フィッシング対策協議会「2025/05 フィッシング報告状況」

DKIM(DomainKeys Identified Mail)とは?

DKIM(ディーキム)とは、「DomainKeys Identified Mail」の略で、電子署名を用いた送信ドメイン認証技術の一つです。メール送信側が送信するメールに電子署名をおこない、メール受信側がその電子署名を検証することで、送信元が誰であるか、およびメールが改竄されていないかを確認できます。

DKIMを正しく導入することで、送信元の正当性が担保され、なりすましメールや不正改ざんへの対策として有効です。

DKIMレコードとは?メールの電子署名を検証する公開鍵情報

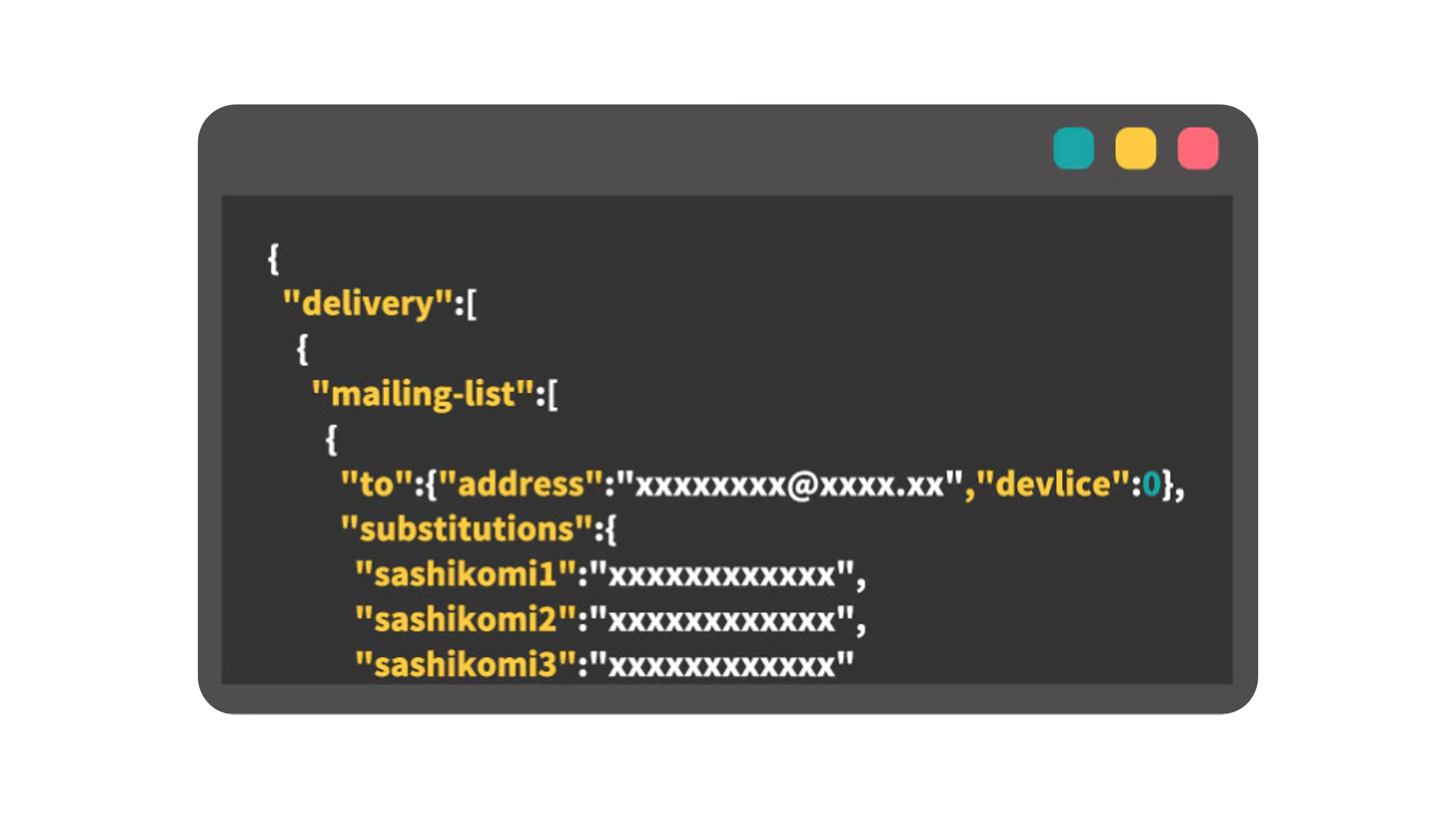

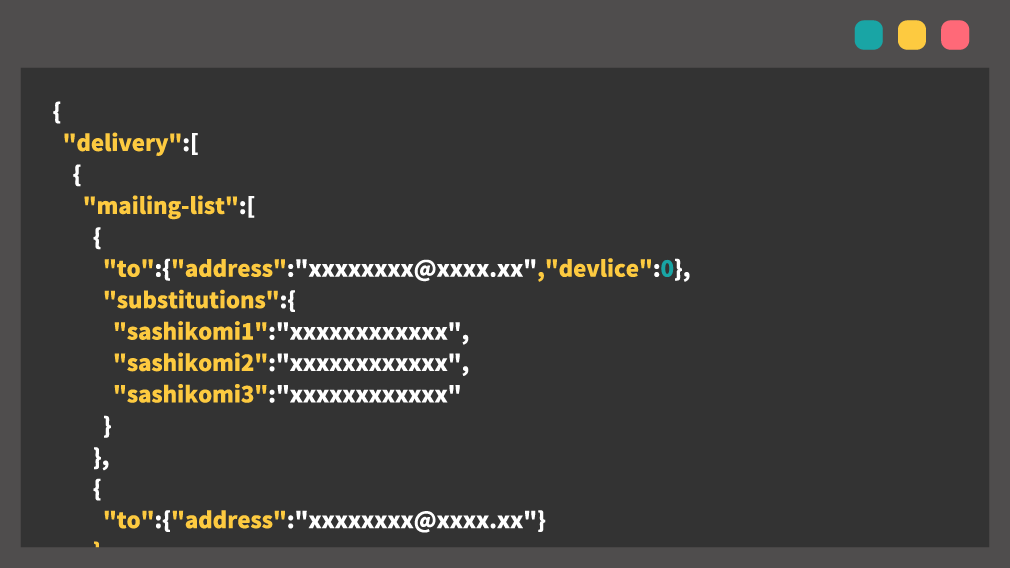

DKIMレコードとは、メールに付与される電子署名(以下「DKIM署名」)を検証するための公開鍵とそれに付随する情報を指します。メールの送信元は、これらの情報をあらかじめDNSに登録して情報を公開しておき、メール送信時にメール一つ一つにDKIM署名をおこないます。メールの受信側は、メール送信元ドメインのDNSから公開されているDKIMレコードを取得し、その公開鍵を用いてDKIM署名の検証をおこないます。

メール送信側がDKIM署名に使用する鍵と、メール受信側が検証する鍵が常に正しい組となっていないとDKIM署名の検証は失敗し、不正なメールと判定されてしまいます。そのため、DKIMレコードは必ずDKIM署名をおこなうメール配信システムが指定する情報をDNSに登録する必要があります。

DKIMレコードの設定手順と確認方法

DKIMに対応したメールを配信するには、

- DKIM署名と検証をおこなうための鍵の作成

- DKIMレコードとして登録する文字列の準備

- DNSサーバーへの設定

が必要となります。ここではアララのメール配信サービス「アララ メッセージ」の管理画面を例にとり、設定の手順を説明します。

- 配信時に差出人となるメールアドレスを決定

このメールアドレスのドメイン名(@より後ろの) 部分を前提に以下のDKIMの設定をおこないます。ドメイン名ごとに本作業が必要になるため、異なるドメインの差出人を使い分ける場合はそれぞれに対して以降の作業を実施しましょう。 - 差出人メールアドレスのドメイン名をメール配信システムに登録

アララ メッセージの場合、「管理者設定」内の「迷惑メール対策」設定を開き、差出人メールアドレスのドメイン名部分を登録して鍵を作成します。既にドメイン名が登録済みで鍵を作成済みの場合は登録不要です。 - DKIMレコードをメール配信サービスから取得

DKIMレコードをDNSに登録するには、DKIMレコードの名前と値が必要です。メール配信システムにて表示されたレコード名(下記画面例では「ホスト名」)と値をコピーします。アララ メッセージの場合、文字列の右側にある四角いアイコンを押すと文字列をコピーできます。DKIMレコード名は ”<セレクタ>._domainkey“ という文字列になります。<セレクタ>部分は登録ごとに区別できるよう、異なる文字列が自動生成されます。

- DNSにDKIMレコードを登録

DNSの管理(コンソール)画面より、DNSレコードの登録操作をおこないます。

DNSの管理画面はご利用のDNSサービスによって異なるため、それぞれのサービスの解説を参照し、以下のDNSレコードを登録します。

・DNSレコードタイプ: TXT

・レコード名: メール配信サービスが示すDKIMレコードの名前(上記例では「ホスト名」)

・値: メール配信サービスが示すDKIMレコードの値

・その他の設定値: 規定値で構いません

DNSは厳重に管理される必要があるため、システム管理者にのみDNSの管理権限が与えられている場合がほとんどです。DNSの管理画面を操作したことがない方は、組織のシステム管理者に上記の設定をおこなうように伝えてください。 - DNSへの登録状態を確認DNSにDKIMレコードを登録後、数分〜数時間経過後に、DNSに登録したDKIMレコードがインターネットに公開されているかを確認します。アララ メッセージでは、管理画面を開き✅マークの有無で状態を確認できます。

DNSに登録されたデータはインターネット上に分散配置されているDNSに伝播していきます。この伝播にはネットワークの状況などにより差があり、一般的には数分〜数時間で完了します。万が一、3日経過しても確認できない場合は、設定に誤りがある可能性が高いため、改めて設定手順の各項目を一つ一つ確認のうえ、再設定をおこなうことをおすすめします。

送信ドメイン認証とは?

ご紹介した通り、「DKIM」は送信元ドメインがDNSを通じて公開する情報を元にメール受信側がメールを認証し、なりすましメール対策をおこなう技術です。このような技術のことを「送信ドメイン認証」と呼びます。

このような技術は今回ご紹介するDKIM以外にも「SPF」「DMARC」などがあります。違いについては後述しますが、いずれも送られたメールがスパムメールやフィッシング詐欺などのメールの不正な送信者であるかどうかを判断するために重要な役割を果たしています。

DKIMの電子署名の仕組み

DKIMは「DKIM鍵」というメール配信側とメール受信側の両者しか知り得ない情報を根拠に検証をおこない、それを知り得ない第三者である迷惑メール送信者を検知する仕組みです。ここでは、どのような方法でその仕組みが成り立つのかを解説します。

実際にメールを配信する前の準備段階として、前述の「DKIMレコードの設定手順と確認方法」で解説したように、送信元システムでDKIM鍵の作成、およびDNSサーバーへのDKIMレコード(公開鍵)を登録し、受信サーバーが送信元のDKIM公開鍵を得られるようにしておきます。

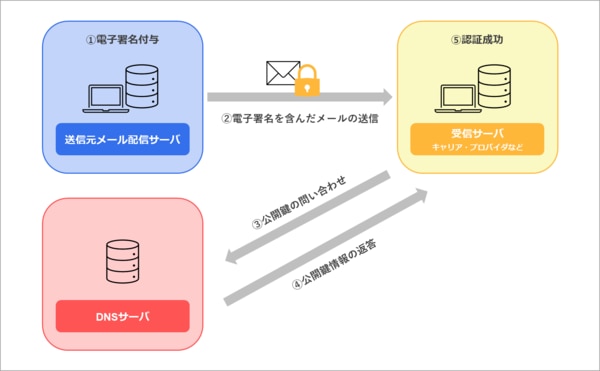

準備を終えたメール配信システムで電子メールを配信すると、送信元メール配信サーバはメールのヘッダーと本文を基にしてDKIM署名を付与します(※図中①)。送信先メールサーバ(受信サーバ)は、送信元ドメインのDNSサーバに公開されている公開鍵情報を取得して(※図中③、④)、受け取ったメールのDKIM署名を検証します。検証に成功した場合、メールの送信元が正当であることを確認したこととなります(※図中⑤)。送信元ドメインが偽装されていた場合もしくはDKIM署名の検証が成立しなかった場合、例えば署名に使用している鍵が検証に使用している鍵と異なる組みの場合は検証に失敗し、メールがスパム扱いされる可能性が高くなります。

DKIMの署名方法

DKIMには2つの署名方法があります。

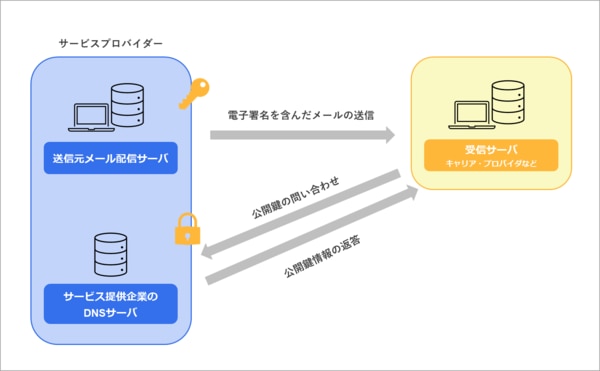

第三者署名

「第三者署名」とはメールの送信元ではなくメール配信事業者のDKIM情報でDKIM署名をおこなう方式です。DKIM鍵の運用をメール配信事業者がおこなうため、メール送信者は上述の「DKIMレコードの設定手順と確認方法」で解説したDKIMの準備やその後の運用をメール配信事業者に完全に委ねる事ができるという利点があります。

受信側は、DKIM署名の検証によってDKIM署名付与以降は差出人やメールの内容が改ざんされていないことを確認できます。しかし、第三者署名は送信者ドメインと署名者ドメインが異なるため、送信先メールサーバのセキュリティポリシーによっては差出人の正当性が低いと評価する傾向があるため注意が必要です。基本的には次に紹介する「作成者署名」で運用することをおすすめします。

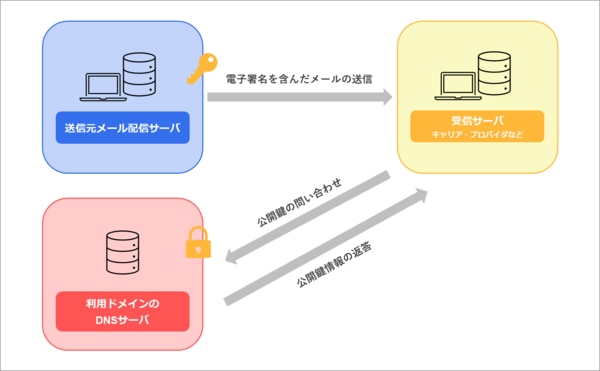

作成者署名

「作成者署名」とは送信者ドメインと同じドメインで署名する方式です。メール送信元のドメインに登録されているDKIM鍵情報で検証されますが、メール送信元ドメインにDKIMレコードを登録できるのはそのドメインを管理している組織だけのため、メール受信側はより差出人の当人性を第三者署名よりも高く評価します。

ただし、秘密鍵が漏えいした場合、その鍵を使用することで配信元ドメインを偽ってメール配信ができてしまうため、細心の注意を払って管理する必要があります。DKIMに対応しているメール配信サービスでは、サービス上で秘密鍵を管理されていることが一般的です。該当の機能が提供されている場合は、安全性と運用の効率化のためにも、積極的に活用することをおすすめします。

DKIMとSPF、DMARCとの違いは?

DKIMとSPFの違い:メール認証の特徴を比較

DKIMとSPFの違いについて、より詳しく見ていきましょう。SPFは、IPアドレスを元にメール配信元のサーバを認証する技術です。一方のDKIMは、送信者メールアドレスのドメイン認証をおこなうと同時にメール本文の改ざんを検知します。

DKIMやSPFはそれぞれ検証対象となる要素が異なるため、どちらかだけ対応していれば良いというわけではありません。SPFとDKIM両方を使用することで、自身が配信したメールであることをより強固に示すことができます。

項目 | DKIM | SPF |

認証方式 | メール本文やヘッダーに電子署名を付与し、公開鍵で検証することで、送信元の当人性と、内容の改ざん有無を確認 | 送信元IPアドレスが、そのドメインのDNSに登録された許可リストに含まれているかを確認 |

設定方法 | DNSに公開鍵付きのTXTレコードを追加。メール送信サーバ側で秘密鍵による署名処理をおこなう | DNSにSPFポリシーを記述したTXTレコードを設定 |

検証要素 | メールヘッダ部分の情報(差出人メールアドレス等)やメール本文の詐称、改竄 | 送信元サーバーのIPアドレス |

DKIMとDMARCの違い:認証結果の活用方法

次にDKIMとDMARCの違いについて確認しましょう。DMARCは、DKIMやSPFの認証に失敗した「なりすまし」の可能性があるメールについて、ドメインの正当な所有者が受信者に対してどのように扱うのか設定でき、なりすましメールが受信者に届かないようにすることができます。

一方のDKIMはこれまでの解説の通り、メール送信者が自身の鍵を用いてメールに署名し、受信側が送信元やメッセージが改ざんされていないことを検証できます。DKIMはメールの改ざんを防止するための認証技術であり、DMARCは認証に失敗した「なりすまし」の可能性がある危険なメールを、ドメインの正当な所有者がコントロールできる技術であると言えます。

DKIMやDMARCは、両方ともセキュリティ強化のために重要な技術であり、両者を併用することで、より高度なメールのセキュリティを確保できます。

最新のDKIM技術動向と将来展望

近年、DKIMは「Ed25519」と呼ばれる新しい暗号化方式の登場などにより、より軽量かつ強固な認証が可能になりつつあります。さらに、送信元の正当性とブランドの信頼性を可視化するBIMI(Brand Indicators for Message Identification)との連携も進んでおり、Gmailなど一部メールサービスで詐称を排除しながらロゴを表示することで、メール読者がより直感的に送信元の正当性を確認できるようになってきています。今後は、これらの技術を組み合わせた総合的な対策が求められるようになります。

DKIMを利用するメリット

DKIMのメリットをご紹介します。

送信者のメリット

- なりすましメール対策

送信者のドメインを装った、フィッシング等セキュリティ的リスクを減らすことができる - 送信者ドメインの信頼性・メール到達率の向上

正当なドメインと判断されるため送信者のドメイン評価を上げることができ、迷惑メールと判定されにくくなる

受信者のメリット

- 安全性確保

From アドレスを詐称したメールを機械的に判別できる可能性が無対策の場合より高まり、迷惑メールの判定精度が上がる

DKIM導入後の運用管理とトラブルシューティング

DKIM導入後は、定期的に鍵をローテーションさせることが重要です。推奨期間は6か月〜1年で、新しいセレクタ名を使ってDNSと送信設定を切り替えると良いとされています。よくある設定ミスとして、TTL値の不適切な設定、セレクタ名の誤りがあり、認証失敗の原因になります。継続的な点検と運用体制の整備により、セキュリティ面での問題が発生してもその被害をより少なく食い止めることができます。

DKIMの成功ポイント

DKIMを効果的に運用するには、以下のポイントを定期的に確認するようにしましょう。

- 正しいDNSレコードの設定

- セレクタ名と署名設定の一致

- 定期的な鍵のローテーション

- メール受信側の検証結果の定期的な確認

これらを徹底することで、なりすまし対策や配信精度の向上につながります。

DKIMで注意すべきポイントと設定時の確認事項

DKIMを導入する際は、以下のチェック項目を確認しましょう。

項目 | 内容 |

①秘密鍵の管理 | 安全な場所に保管・アクセス制限を実施。 |

②正しいDNSレコードの設定、セレクタ名と署名設定の一致 | セレクタ名・TTLを確認。 |

③メール受信側の検証結果の定期的な確認 | DKIM署名が付与されるか実際に送信して検証。 |

④定期的な鍵のローテーション | 鍵のローテーションを定期的に実施 |

⑤トラブル時の対応 | DNS・署名設定を確認。 |

メール受信側の検証結果の確認

DKIM署名の検証はメール受信者側のシステムでおこなわれるため、最終的にDKIMが正しく動作しているかどうかは、実際にメールを送信して確認する事が大切です。例えばGoogle社のGmailでは、受信したメールを開いた状態でメニューを開き、「原文を表示」機能を使用すると、DKIMの状態を確認できます。

DKIMの検証状況 | Gmail画面表示 | 説明 |

DKIM検証通過 | ‘PASS’(ドメイン:‘example.com’) | DKIMは正しく設定されています。 |

DKIM検証失敗 | ‘FAIL’ | DKIM署名時の鍵とDNSのDKIM情報に相違があります。 |

DKIMなし | (DKIM表示欄なし) | DKIM署名がおこなわれずに配信されています。DKIMに関係する設定手順を最初から見直しが必要です。 ただしGmailで送信者自身にメールを送信した場合も空欄になります。 |

DKIM署名が第三者署名 | ‘PASS’(ドメイン:‘example.com’) | DKIMは設定されています。 受信側システムの転送・メーリングリスト処理によってDKIMの再署名がおこなわれている場合もあります。 |

鍵のローテーション

DKIM鍵は秘密鍵が漏えいして悪用されない限り、1つの鍵を使い続けることは不可能ではありません。しかしながら、現実の問題として、秘密鍵が漏えいし悪用されてしまっても検知することは非常に難しく、実際にメールに対する苦情や問題が発生してから初めて気づくケースが多いです。このような状況に対して被害の拡大を抑える方法として、DKIM鍵を新しいものに取り替える運用があり、これを「鍵のローテーション」と呼びます。

鍵のローテーションをおこなうと、もしも秘密鍵が漏えいして悪用されたことに気づかなくても、鍵が新しいものに取り替えられた時点で悪用されている鍵が無効となり、なりすましメールはDKIM署名の検証が失敗するようになります。結果として悪用されてしまう期間を限定することとなり、鍵のローテーションをおこなっていない状態よりも被害の拡大を抑える事になります。

鍵のローテーションは、以下の流れで安定的な運用をおこなえます。

- DKIM鍵の運用を開始する

まずは上述で解説したDKIM鍵の準備とDNSレコードの設定をおこない、DKIM対応ができるようにすると同時に鍵の運用期間を定めます。一般的には半年から1年を運用期間とするケースが多いです。DKIM鍵を取り替える頻度は高くないため、いざ取り換えるとなると手間取ることもあるでしょう。新しい鍵の登録とDNSレコードの登録手順を組織として運用できるよう、手順は文書にしておくことをおすすめします。 - 取り替え用の鍵を作成しDNSレコードに登録する

上述「DKIMレコードの設定手順と確認方法」で解説したように、DKIM鍵を作成しDNSへ登録する作業をおこないます。新規に鍵を作成した時と同じ作業内容となりますが、1つの送信元ドメインに対して異なる<セレクタ>の鍵が複数存在する状態となります。この時、すでに運用している鍵は消さずにそのまま運用状態を維持します。

アララ メッセージでは鍵の作成時に利用開始日時を設定できます。利用開始日時に数日後など未来の日付を設定しておくと、メール配信サービスは指定の日時から新しいDKIM鍵を使用したメール配信に自動的に切り替わるため、切り替えのタイミングを手動で制御する必要がなく、運用がラクになります。 - メール配信を継続する

取り替え用の新しいDKIM鍵を追加した2.の状態で、メール送信を継続します。メール配信システムは取り替え用の鍵を追加した時点、もしくは設定していた利用開始日時以降に新しいDKIM鍵を使用してDKIM署名をおこないます。 - 古いDKIM鍵情報を削除する

3.で取り替え用の新しいDKIM鍵に切り替え、それまで使用していた古い鍵によるメール送信がなくなってから3日〜5日後に、古いDKIM鍵に関する情報のDNSレコードを削除します。

DNSレコードを削除した時点で古いDKIM鍵は無効となり、受信者側でのDKIM署名の検証が失敗するようになります。仮に秘密鍵が漏えいしていたとしても、この操作の時点で漏えいしていた鍵を使用したメールのDKIM署名検証は失敗し、受信者側は不正なメールである可能性を検知できるようになります。

DNSレコードおよびメール配信システム上から古い方のDKIM鍵情報を削除する際は、<セレクタ>の文字列をよく確認し、古いDKIM鍵の情報を削除してください。誤って取り替え用の新しいDKIMレコードを削除してしまうと、以降のメール配信においてDKIM署名の検証が失敗し、迷惑メール扱いになってしまいます。

DKIMでメールの正当性を評価しよう

DKIMの重要性をお分りいただけましたでしょうか?メール配信サービスの導入される際は、DKIM対応しているか否かもぜひご確認ください。ちなみにアララが提供しているメール配信サービス「アララ メッセージ」はDKIM対応したメール配信が可能です。

■その他セキュリティ対策記事

■参考: 技術仕様書

https://datatracker.ietf.org/doc/html/rfc6376

https://datatracker.ietf.org/doc/html/rfc6377

http://www.dkim.org/

メール配信に関するお悩みや課題がございましたら、いつでもお気軽にお問い合わせください。