「なりすましメール」とは?迷惑メールの仕組みを解説

メールを受信した際、誰から送られたのかを確認せずに開封する人は少ないでしょう。「差出人」や「宛先」は、メールを開くか否かを判断する重要な情報です。

今回は、この情報を偽って送信する「なりすましメール」に着目し、なぜ企業や第三者を装ってメールを送ることができるのかを解説します。

目次[非表示]

なりすましメールとは?メール配信に必要なのは「エンベロープに書かれた情報」

なりすましメールとは、送信元のメールアドレスを偽装した迷惑メールの一種です。

企業や第三者を装って送ることから、「なりすましメール」と呼ばれます。

メール本文に記載されたリンクなどから詐欺サイトに誘導し、ログインIDやパスワード、クレジットカード番号などの個人情報を入力させ、盗み取ることが目的です。

では、どのようにして「なりすましメール」を配信しているのでしょうか。

メール配信の仕組みとあわせて 解説します。

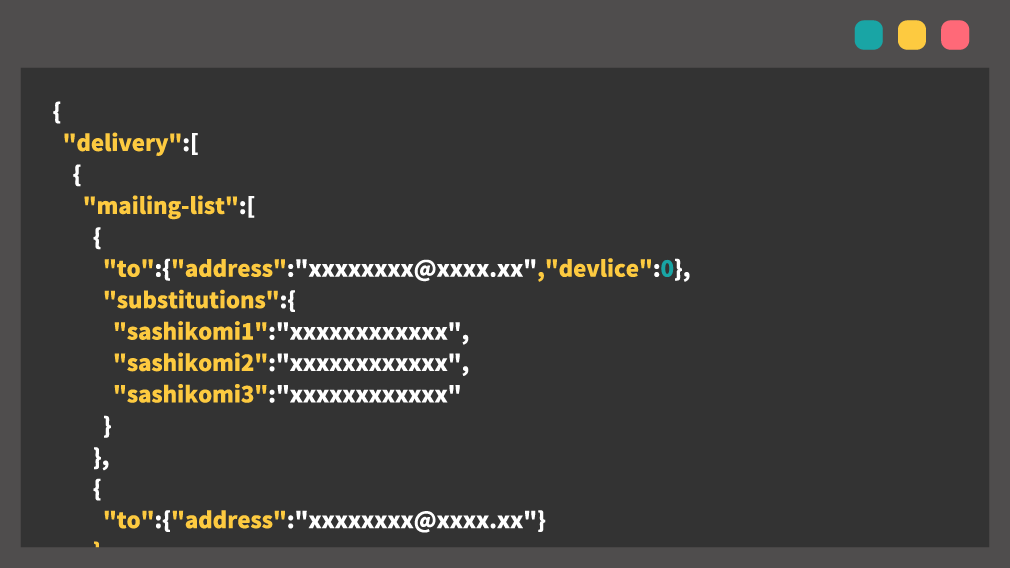

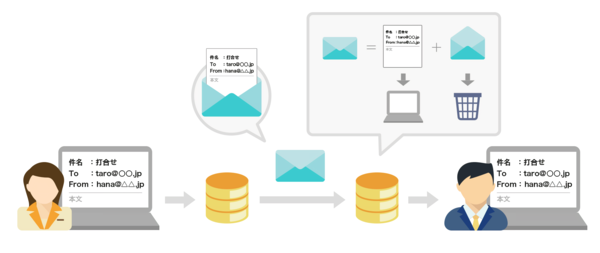

メールを送る場合、PCやスマホなどからメールソフトを立ち上げ、本文や宛先を記載して送信します。

表面上はこれだけですが、実際は記載された情報がそのまま送られている訳ではありません。記載した情報は、エンベロープ(封筒)と呼ばれるものに格納されて送信されています。

例えば、花さん(hana@△△.jp)が、太郎さん(taro@〇〇.jp)にメールを送る場合、メールの仕組みでは、花さんの書いたメールの外側にエンベロープ(封筒)が作成されます。

このエンベロープには、実際の送信に必要な情報が書き込まれ、その情報を基にメールが宛先へ届けられます。

そして、メールが太郎さんのサーバに到達し、太郎さんのメールフォルダに格納されるとエンベロープは破棄されます。

<ミニ知識> メールには2つのFROMアドレス、Envelope-FromとHeader-Fromがあります。 ※1つめのFromは封書に書いてある差出人なのでEnvelope-From、2つめのFromは封書の中にある手紙のヘッダに書かれた差出人なのでHeader-Fromと呼ばれます。 |

手紙が封筒に書かれた宛先に従って届けられるのと同じく、メールもエンベロープに記載された宛先に基づいて届けられます。

エンベロープに格納されたメール本体の内容は、メール配送中に参照されることもメール受信側でチェックされることもありません。

そのため、「メール本体に書かれた宛先や差出人」と「エンベロープに書かれた宛先や差出人」が同一でなくてもメールが届くことになります。

(※配信システムを利用した場合などは、Envelope-FromとHeader-Fromが異なる場合があります。

この仕組みを悪用し、エンベロープには正確な情報を書き、本体には悪質な内容を書いて送っているのです。

なりすましメールの手口

なりすましメールには、様々な手口があります。

■フィッシング詐欺

個人や知り合いだけでなく、企業になりすまして個人情報を抜き取る詐欺です。

「アカウントの更新」や「未払いのお知らせ」といったもっともらしい内容のメールを送り、本物とそっくりに作られた偽のWebサイトへ誘導します。

そこで、ログイン情報や口座番号、クレジットカード情報などを入力させ、個人情報を盗み取ります。

最近では、遷移先のURLが一文字違うだけなど、一目で判別することが難しくなっていることから、被害も拡大しています。

■キーロガーによる不正アクセス

パソコンに入力したキーやコマンド操作からパスワードや個人情報などの機密情報を盗み取る詐欺です。

なりすましメールで送られてくるURLや添付ファイルなどから侵入します。

セキュリティソフトを導入することで、対策も可能ですが、パスワードはサービスごとに違ったものを利用し、定期的に変更を行うことで、被害に会う可能性を下げることができます。

■ワンクリック詐欺

なりすましメール内のリンクをクリックさせ、架空請求先のページに誘導する詐欺です。

「ご入会ありがとうございました 」や「入会金の支払期日は〇月〇日です」など、契約したことにされて、多額の料金の支払を求める内容が表示されます。

ページの文言を見て、慌てて支払をしてしまうケースが多いようです。

企業ができるなりすましメール対策「送信ドメイン認証」

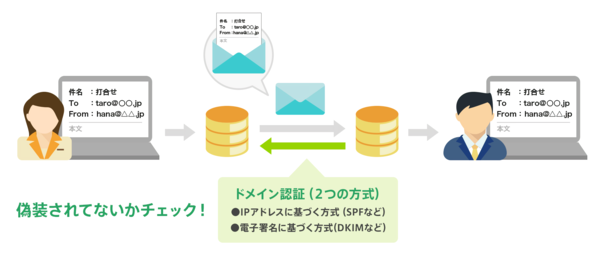

メール本体ではなくエンベロープの情報を基にメールが配信されているのであれば、どう対処すればいいのでしょうか。

その方法の一つが送信ドメイン認証です。

送信ドメイン認証とは、差出人が称するメールアドレスが正しいかを受信側で判断できるようにした技術です。

送信ドメイン認証の手法は2つあり、①IPアドレスに基づく方式(SPFなど)、②電子署名に基づく方式(DKIMなど)があります。

SPF:Envelope-Fromのドメイン認証をします。(Header-Fromを参照するケースもあり) DKIM:Header-Fromのドメイン認証をします。 |

例えば、差出人の花さんのアドレスが、「hana@△△.jp」の場合、「△△.jp」が管理するサーバからメールが配信されているはずです。

メールの受け手となる太郎さんのメールサーバにメールが到達した際、その接続先もしくはエンベロープから差出人のドメイン名をまず特定します。

次に届いたメールが、そのドメイン名をもつメールサーバから送られてきたか否かをチェックします。

これにより偽称メールの受信を防ぐことができます。

SPF(Sender Policy Framework)

メール送信者のドメインが正当であるかを検証する送信ドメイン認証方法

DKIM(Domainkeys Identified Mail)

送信元の電子署名を用いて送信者のなりすましを検知する方法

DKIM対応ならアララ メッセージ

アララが提供するアララ メッセージは、DKIMに対応しています。

セキュリティ強化をご検討中の方は、お気軽にお問合せください。

著者 メール配信運用、メールマーケティングに関する情報をお届けするコラムです。“知ってるとちょっとイイコトがある”情報を発信します。 |

導入事例はこちら

関連コラム