SMTP-AUTH認証の仕組みとセキュリティ強化の注意点

本記事では、「SMTP-AUTH」についてご紹介します。

認証の仕組みやセキュリティ強化の注意点について説明します。

目次[非表示]

SMTP-AUTHとは

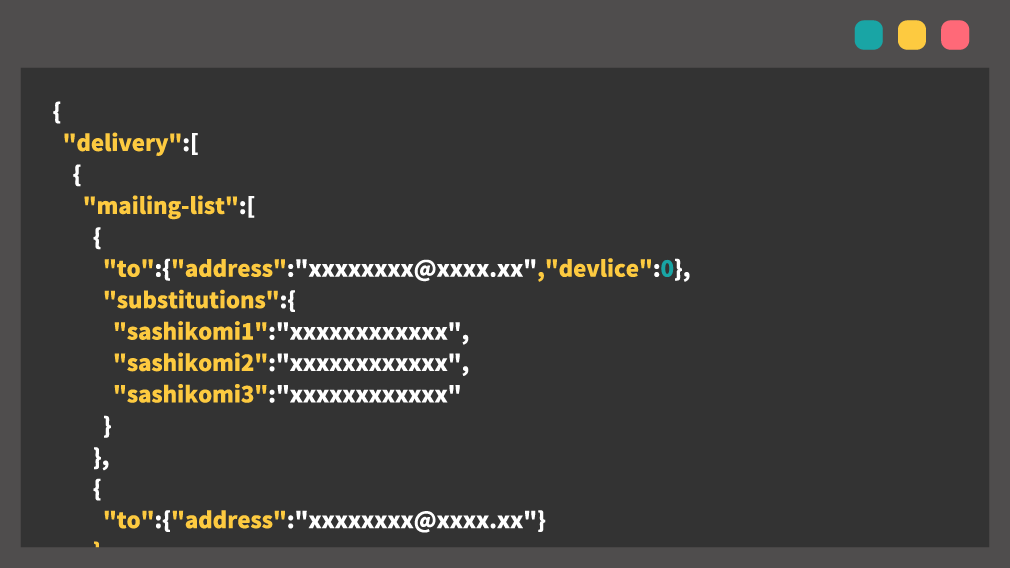

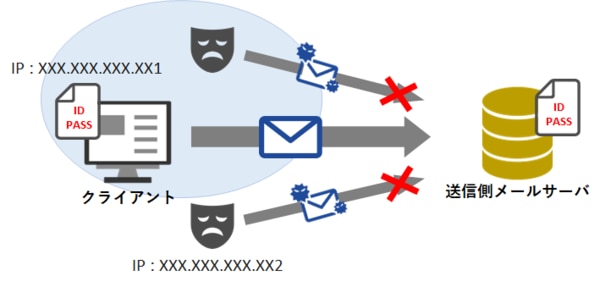

SMTP-AUTHとは「Simple Mail Transfer Protocol Authentication」の略で、SMTP認証と呼ばれることもあります。「送信依頼をしてきたメールサーバが正規のクライアントかどうかを確認する」方法です。これにより、不正なユーザーがメールを送信するのを防ぎ、スパムやなりすましのリスクを軽減できます。

メールの送信依頼時に、クライアントから認証 IDやパスワードを申告させることで、送信側サーバは正規のクライアントであることを確認してから、メールを受け付けることが可能になります。これにより、同じグローバルIPアドレスを利用していたとしても、不正利用した送信を防ぐことができます。

SMTP-AUTHが生まれた背景

インターネット初期のSMTPは、認証なしでメールを送信できる仕組みでした。そのため、誰でも他人のサーバを経由して大量のスパムを送信でき、不特定多数の中継(オープンリレー)が世界的に横行しました。結果として、正規サーバがブラックリスト化されるなど深刻な被害が発生したのです。これを防ぐため、送信者認証を求めて安全なメール送信を実現するSMTP-AUTHが導入されました。

SMTP-AUTHのポート番号

ネットワーク上で特定の通信を識別するために「ポート番号」というものがあります。SMTP-AUTHによるメール送信に推奨されるポートは「587番」で、クライアントから送信側のメールサーバに接続する際に使用するデフォルトのポート番号になっています。

従来は25番ポートが使用されていましたが、スパム送信者がこのポートを悪用してメールを大量送信する問題が深刻化しました。その対策として各プロバイダがOP25B(Outbound Port 25 Blocking)を実施し、一般ユーザーからのメール送信を制限。代替として、認証付き送信専用ポートである587番へと変更され、安全性と信頼性を高めた通信経路として広く採用されるようになりました。

SMTP-AUTHの認証方式

SMTP-AUTHにはいくつかの認証方式があります。メールを配信する側とメール配信サーバ間で処理できる共通の認証方式を選択する必要があります。

PLAIN

一般的に使用される認証方式で、ユーザー名とパスワードをBase64化(データを他の形式へ変換する方法)して1つの文字列として送信します。

LOGIN

PLAIN方式と同様、ユーザー名とパスワードをBase64(データを他の形式へ変換する方法)でエンコードして1つづつ個別に送信する方式のことを言います。ユーザー名とパスワードをそれぞれ個別に送信する点がPLAIN方式と異なります。標準仕様では廃止されていますが、後方互換性維持のために使用できるシステムがあります。なお、この方式はIANA(Internet Assigned Numbers Authority)の公式登録リストでも非推奨として明記されており、現在は利用の縮小が進んでいます。

CRAM-MD5

パスワードをハッシュ化し、暗号化して認証をおこなう方式です。PLAINやLOGINに比べて安全性が高いと言われていますが、パスワードを保存する際に元のパスワードが必要になるため、注意が必要です。現在ではこの方式をサポートするメールサービスは減少しており、主要プロバイダの多くでCRAM-MD5の対応が終了しています。

XOAUTH/XOAUTH2

「OAuth」と呼ばれる、ユーザーのIDやパスワードを直接入力せずに第三者のサービスにアクセスを許可する仕組みを利用した認証方式です。GoogleやMicrosoftなどのサービスで採用されており、ユーザーのパスワードを直接扱わないため、安全性が高いと言われています。対応していないシステムも多く存在します。さらに、パスワードの代わりにアクセストークンを使用することで、情報漏洩リスクを最小化でき、今後はこのOAuth 2.0ベースの認証方式が主流になると考えられています。

SMTP-AUTHのセキュリティリスク

SMTP-AUTHを使用する際には、以下のようなセキュリティリスクが考えられます。

これらのリスクを防ぐためには、強固なパスワードポリシーの策定・強化と通信経路の暗号化(TLS/SSLの利用)が欠かせません。

特に、パスワードの使い回しや短い文字列の利用は不正アクセスの原因となるため、英数字・記号を組み合わせた長いパスワードを設定することが推奨されます。さらに、通信時には暗号化を必ず有効化し、平文での送信を防ぐことで安全性を確保できます。

基本認証(レガシー認証)のリスク

従来のSMTP-AUTHでは、ユーザー名とパスワードを使用する基本認証が広く採用されていましたが、以下のようなリスクもあります。

- パスワードの流出リスク

ユーザーが同じパスワードを複数のサービスで使い回している場合、他のサービスから流出したパスワードがSMTPの不正アクセスに利用される可能性があります。また、攻撃者が共通パスワードを多数のアカウントに試す「パスワードスプレー攻撃」が多発しており、被害拡大の要因となっています。 - フィッシング攻撃の標的

攻撃者が正規のメールサーバを偽装し、ユーザーの認証情報を盗み取る可能性があります。 - アカウント乗っ取りパスワードが盗まれた場合、攻撃者は正規のユーザーとしてログインでき、スパムメール送信や情報の不正取得をおこなう可能性があります。なお、Microsoftはセキュリティ強化の一環として基本認証の段階的廃止を進めており、2026年3月〜4月にSMTPの基本認証が完全無効化される予定です。今後はOAuth 2.0などのモダン認証への移行が求められています。

対策:

- パスワードの使い回しを避け、複数の文字種を使用した長い文字列を用いる

- 多要素認証(MFA)を導入し、パスワードのみの認証から強化する

- ユーザー認証情報を盗み取られないよう、信頼できるメールサーバのみを利用する

- パスワードレス認証(OAuthなど)への移行を検討する

通信が暗号化されていない場合の盗聴リスク

SMTP-AUTHの通信が暗号化されていない場合、ネットワーク上で認証情報が盗聴される可能性もあります。特に、公衆Wi-Fiなどの安全でないネットワークでは、攻撃者がパケットを傍受し、ユーザー名やパスワードを盗聴される危険性があります。

PLAIN認証方式はBase64エンコードで送信されるため容易に解読可能であり、暗号化なしでは極めて危険です。そのため、STARTTLSによる通信暗号化を必ず有効化し、サーバとクライアント間のデータを安全に保護することが推奨されます。

対策:

- 必ずTLS/SSLを使用して、認証情報を暗号化する

- 暗号化されていない通信を許可しないサーバ設定をおこなう

- VPNを使用して、安全な通信経路を確保する

通信が暗号化されていない場合の盗聴リスク

SMTP-AUTHの通信が暗号化されていない場合、ネットワーク上で認証情報が盗聴される可能性もあります。特に、公衆Wi-Fiなどの安全でないネットワークでは、攻撃者がパケットを傍受し、ユーザー名やパスワードを盗聴される危険性があります。

PLAIN認証方式はBase64エンコードで送信されるため容易に解読可能であり、暗号化なしでは極めて危険です。そのため、STARTTLSによる通信暗号化を必ず有効化し、サーバとクライアント間のデータを安全に保護することが推奨されます。

対策:

- 必ずTLS/SSLを使用して、認証情報を暗号化する

- 暗号化されていない通信を許可しないサーバ設定をおこなう

- VPNを使用して、安全な通信経路を確保する

SMTP-AUTHに関するよくある質問

SMTP-AUTHとSMTPの違いは何ですか?

SMTPは「Simple Mail Transfer Protocol」の略で、メールを送信するための基本的な通信規約です。ただし、初期のSMTPには「送信者認証」の仕組みがなく、誰でもサーバを経由してメールを送信できる状態でした。これにより、不正中継やスパム送信が多発したのです。

一方のSMTP-AUTHは、この問題を解決するために追加された認証拡張で、メール送信時にユーザーIDとパスワード、もしくはトークンによる本人確認を行います。これにより、正規のユーザーのみが送信を許可され、不正送信のリスクが大幅に軽減されます。

つまり、認証の有無が最大の違いであり、セキュリティ面ではSMTP-AUTHの方が圧倒的に優れています。

SMTP-AUTHは廃止される?

SMTP-AUTH自体は廃止されませんが、その内部で使用されてきた基本認証(ユーザー名とパスワードによる認証)は段階的に廃止が進められています。

特にMicrosoft 365では、セキュリティ強化の一環として基本認証を順次無効化しており、2026年3月〜4月を目処に完全廃止が予定されています。

これにより、今後はパスワードを直接扱わないOAuth 2.0(モダン認証)方式が標準となり、SMTP-AUTHも新しい認証プロトコルに対応していく方向に移行しています。

SMTP-AUTHの代替手段は何ですか?

今後の主流は、OAuth 2.0を利用したモダン認証です。これは、パスワードの代わりに「アクセストークン」を使用して認証を行う仕組みで、ユーザー情報を直接送受信しないためセキュリティリスクが低減します。

また、企業や大量メール配信をおこなうサービスでは、Microsoft 365のHigh Volume Email(HVE)や、APIベースで安全にメール送信を行うSendGridなどの外部サービスへの移行も進んでいます。

これらの方式を活用することで、従来のSMTP認証を使わずとも、高い安全性と送信効率を両立したメール運用が可能になります。

SMTP-AUTHで安全なメール配信を

SMTP-AUTHについてお分かりいただけましたでしょうか。

日々変化しているセキュリティ対策をしっかりおさえ、万全の状態で安全にメール配信をおこなうようにしましょう。

ここでご紹介した機能についてはもちろん、メール配信についてのご相談はいつでも受け付けております。ぜひお気軽にお問い合わせください。

導入事例は こちら

関連コラム